信息来源:CERT 发布日期:2023-05-15 浏览:252

信息来源:CERT

发布日期:2023-05-15 浏览:252

【关键字】

Windows MSHTML;安全漏洞

MSHTML是微软件公司的一个COM组件,该组件封装了HTML语言中的所有元素及其属性,通过其提供的标准接口,可以访问指定网页的所有元素。

日前,奇安信CERT监测到Windows MSHTML平台安全特性绕过漏洞(CVE-2023-29324),在Windows MSHTML中,由Windows处理路径函数CreateUri错误的转换了某些路径,导向攻击者可以构造恶意路径过CVE-2023-23397 Microsoft Outlook权限提升漏洞防护措施。鉴此漏洞影响范围较大,建议客户尽快做好自查及防护。

漏洞名称 | Windows MSHTML 平台安全特性绕过漏洞 | ||

公开时间 | 2023-05-09 | 更新时间 | 2023-05-11 |

CVE编号 | CVE-2023-29324 | 其他编号 | QVD-2023-11040 |

威胁型 | 安全特性绕过 | 技术类型 | ·道路混混 |

厂商 | 微软 | 产品 | 视窗 |

风险等级 | |||

奇安信CERT风险等级 | 风险等级 | ||

高危 | 蓝色(一般事件) | ||

现代威吓状态 | |||

POC状态 | EXP状态 | 在野利状态 | 技术细节状态 |

未公开 | 未公开 | 未发现 | 已公开 |

漏洞描述 | 在Windows MSHTML中,由于Windows处理路径函数CreateUri错误的转换了某些路径,导向攻击者可以构造恶意路径绕过CVE-2023-23397 Microsoft Outlook权限提升漏洞防护措施。 | ||

影响版本 | Windows Server 2012 R2(服务器核心安装) Windows 服务器 2012 R2Windows Server 2012(服务器核心安装)视窗服务器 2012适用于基于 x64 的系统的 Windows Server 2008 R2 Service Pack 1(服务器核心安装)适用于基于 x64 的系统的 Windows Server 2008 R2 Service Pack 1Windows Server 2008 for x64-based Systems Service Pack 2(服务器核心安装)适用于基于 x64 的系统 Service Pack 2 的 Windows Server 2008适用于 32 位系统的 Windows Server 2008 Service Pack 2(服务器核心安装)适用于 32 位系统的 Windows Server 2008 Service Pack 2Windows Server 2016(服务器核心安装)视窗服务器 2016适用于基于 x64 的系统的 Windows 10 版本 1607适用于 32 位系统的 Windows 10 版本 1607适用于基于 x64 的系统的 Windows 10适用于 32 位系统的 Windows 10适用于 32 位系统的 Windows 10 版本 22H2适用于基于 ARM64 的系统的 Windows 10 版本 22H2适用于基于 x64 的系统的 Windows 10 版本 22H2适用于基于 x64 的系统的 Windows 11 版本 22H2适用于基于 ARM64 的系统的 Windows 11 版本 22H2适用于基于 x64 的系统的 Windows 10 版本 21H2适用于基于 ARM64 的系统的 Windows 10 版本 21H2适用于 32 位系统的 Windows 10 版本 21H2适用于基于 ARM64 的系统的 Windows 11 版本 21H2适用于基于 x64 的系统的 Windows 11 版本 21H2适用于基于 ARM64 的系统的 Windows 10 版本 20H2适用于 32 位系统的 Windows 10 版本 20H2适用于基于 x64 的系统的 Windows 10 版本 20H2Windows Server 2022(服务器核心安装)视窗服务器 2022Windows Server 2019(服务器核心安装)Windows 服务器 2019适用于基于 ARM64 的系统的 Windows 10 版本 1809适用于基于 x64 的系统的 Windows 10 版本 1809适用于 32 位系统的 Windows 10 版本 1809 | ||

其他受影响组 | 无 | ||

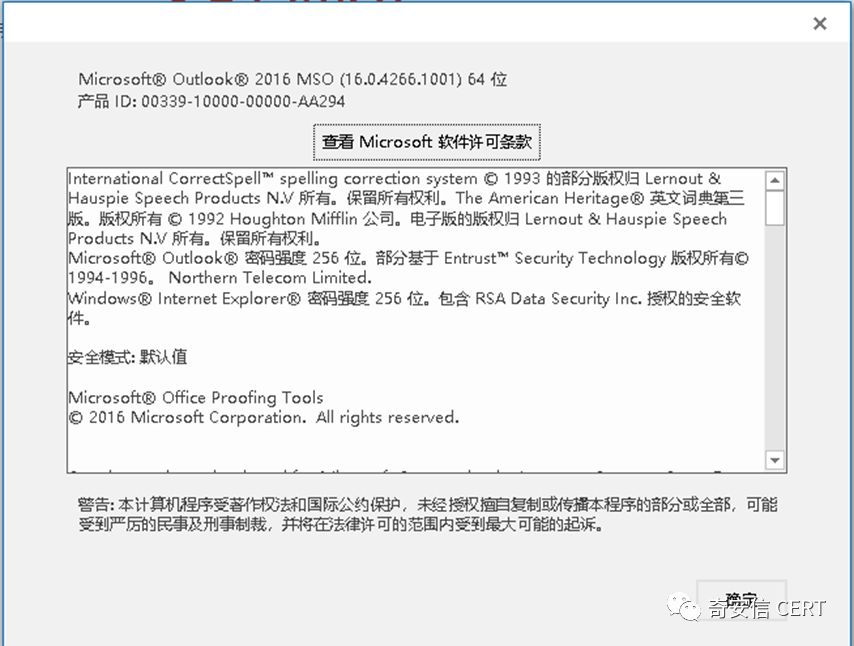

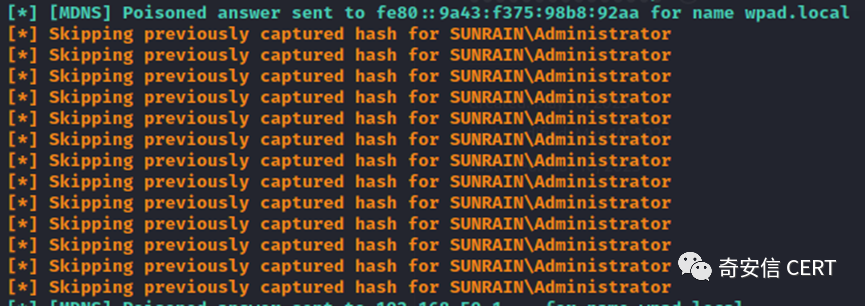

目前,奇安信CERT已成功复现Windows MSHTML平台安全特性绕过漏洞(CVE-2023-29324),截图如下:

威吓评价

漏洞名称 | Windows MSHTML 平台安全特性绕过漏洞 | |||

CVE编号 | CVE-2023-29324 | 其他编号 | QVD-2023-11040 | |

CVSS 3.1等级 | 中危 | CVSS 3.1分数 | 6.5 | |

CVSS向量 | 访问路径(AV ) | 攻击复杂度(AC ) | ||

网络 | 低 | |||

所需要的权利(PR ) | 用户交互(UI ) | |||

无 | 不需要 | |||

影响范围(S ) | 机密性影响(C ) | |||

不改 | 无 | |||

完整的性影响(I ) | 可使用性影响(A ) | |||

低 | 低 | |||

危险描述 | 未授权的攻击者可以利用此漏洞绕过 CVE-2023-23397 Microsoft Outlook 权限提升漏洞防护措施,提升权限。 | |||

处置建议

使用奇安信天擎的客户可以通过奇安信天擎控制平台一键更新修改相关漏洞,也可以通过奇安信天擎客户端一键更新修补相关漏洞。

也可以采用以下官方解决方案及解决方案来防范此漏洞:

Windows 自动更新

Windows系统默认启用Microsoft Update,当检测到可用更新时,将自动下载更新并在下一次启动时安装。还可通过以下步骤快速安装更新:

1、点击“开始菜单”或按Windows快捷键,点击进入“设置”

2、选择“更新和安全”,进入“Windows更新”(Windows Server 2012及Windows Server 2012 R2可通过控制面板进入“Windows更新”,步骤为“控制面板”->“系”系统和安全”->“Windows更新”)

3、选择“检查更新”,等候系统将自动检查并下载可用更新

4、重新启动计算机,安装更新

系统重新启动后,可通过进入“Windows更新”->“查看更新历史记录”查看是否成功安装了更新。对没有成功安装的更新,可以点击该更新名称进入微软件官方更新描述链接,点击最新的SSU名称并在新链接中点击“Microsoft更新目录”,然后在新链接中选择适用于目标系统的补丁进行下载并安装。

手动安装补丁

另外,对于不能自动更新的系统版本,可参考以下链接下载适用于该系统的5月补丁并安装:

https://msrc.microsoft.com/update-guide/releaseNote/2023-May

上一篇 : CNNVD关于微软多个安全漏洞的通报

Copyright © 2016 云安全门户 | 南京聚铭网络科技有限公司 旗下产品 | 苏ICP备16021665号-2

Copyright © 2016 云安全门户

南京聚铭网络科技有限公司 旗下产品