信息来源:奇安信CERT 发布日期:2023-06-12 浏览:401

信息来源:奇安信CERT

发布日期:2023-06-12 浏览:401

【关键字】

Windows Win32k ;权限漏洞

漏洞概述 | |||

漏洞名称 | Windows Win32k 权限提升漏洞 | ||

漏洞编号 | QVD-2023-11002、CVE-2023-29336 | ||

公开时间 | 2023-05-09 | 影响对象数等级 | 百万级 |

奇安信评等级 | 高危 | CVSS 3.1分数 | 7.8 |

威胁型 | 权利提升 | 利 用可能性 | 高 |

POC状态 | 已发现 | 在野利状态 | 已发现 |

EXP状态 | 已发现 | 技术细节状态 | 已公开 |

危害描述:经过身份认证的本地攻击者可以构造恶意程序触发该漏洞,成功利用此漏洞可以提升权限至SYSTEM或者制造系统崩溃。 | |||

(注:奇安信CERT的漏洞深度分析报告包含此漏洞的EXP及技术细节,订阅方式见文末。)

0 1 漏洞详情

影响组

Win32k.sys是Windows操作系统的一个核心系统文件,它是Win32 API的一部分,负责图形用户界面(GUI)相关的任务。Win32k.sys主要提示提供一组图形设备接口(GDI)和用户界面(UI)相关的API,包括窗口管理、消息传递、绘图和文字处理等功能。

漏洞描述

近日,奇安信息CERT监测到Windows Win32k权限提升漏洞(CVE-2023-29336)的技术细节和POC已经在互联网上公开,由于Win32k中存在释放后重复使用漏洞,经过身份认证的本地攻击者可以构造恶意程序触发该漏洞,成功利用此漏洞可以提权至SYSTEM或建立系统崩溃。目前,奇安信CERT已成功恢复现此漏洞。鉴此漏洞影响比较大,且存在于野利用,建议客户尽快做好自查及防护。

02 影响范围

影响版本

Windows Server 2012 R2(服务器核心安装)

Windows 服务器 2012 R2

Windows Server 2012(服务器核心安装)

视窗服务器 2012

适用于基于 x64 的系统的 Windows Server 2008 R2 Service Pack 1(服务器核心安装)

适用于基于 x64 的系统的 Windows Server 2008 R2 Service Pack 1

Windows Server 2008 for x64-based Systems Service Pack 2(服务器核心安装)

适用于基于 x64 的系统的 Windows Server 2008 Service Pack 2

适用于 32 位系统的 Windows Server 2008 Service Pack 2(服务器核心安装)

适用于 32 位系统的 Windows Server 2008 Service Pack 2

Windows Server 2016(服务器核心安装)

视窗服务器 2016

适用于基于 x64 的系统的 Windows 10 版本 1607

适用于 32 位系统的 Windows 10 版本 1607

适用于基于 x64 的系统的 Windows 10

适用于 32 位系统的 Windows 10

其他受影响组

无

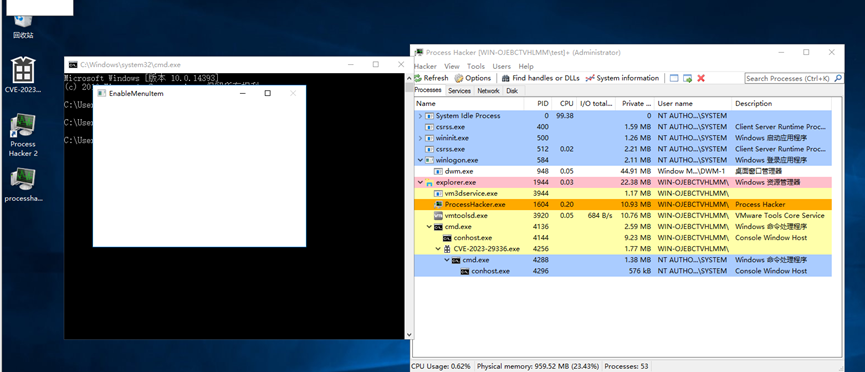

03 复现情况

目前,奇安信CERT已成功恢复Windows Win32k权限提升漏洞(CVE-2023-29336),截图如下:

04处设置建议

安全更新

使用奇安信天擎的客户可以通过奇安信天擎控制平台一键更新修改相关漏洞,也可以通过奇安信天擎客户端一键更新修补相关漏洞。

也可以采用以下官方解决方案及解决方案来防范此漏洞:

Windows 自动更新

Windows系统默认启用Microsoft Update,当检测到可用更新时,将自动下载更新并在下一次启动时安装。还可通过以下步骤快速安装更新:

1、点击“开始菜单”或按Windows快捷键,点击进入“设置”

2、选择“更新和安全”,进入“Windows更新”(Windows Server 2012及Windows Server 2012 R2可通过控制面板进入“Windows更新”,步骤为“控制面板”->“系”系统和安全”->“Windows更新”)

3、选择“检查更新”,等候系统将自动检查并下载可用更新

4、重新启动计算机,安装更新

系统重新启动后,可通过进入“Windows更新”->“查看更新历史记录”查看是否成功安装了更新。对没有成功安装的更新,可以点击该更新名称进入微软件官方更新描述链接,点击最新的SSU名称并在新链接中点击“Microsoft更新目录”,然后在新链接中选择适用于目标系统的补丁进行下载并安装。

对于不能自动更新的系统版本,可扫码关注“聚铭网络”官方公众号,私信“获取补丁”以获取补丁安装:

下一篇 : Apache NiFi多个高危漏洞安全风险通告