【关键字】

OT安全;PLC勒索攻击

随着网络攻击对手、攻击组织数量上的变化,攻击目标也正在发生相应的变化。这些目标预计将从秘密进程退化和间谍活动转变为公开的网络敲诈勒索(cyber extortion,Cy-X)。OT网络安全从业者的共识表明,即使针对OT(操作技术)资产启动基于加密的Cy-X技术,为工程流程设计的典型恢复实践也将提供足够的弹性。然后,一项新的研究成果表明,这种共识将面临新的挑战。Richard Derbyshire、Benjamin Green、Charl van der Walt和David Hutchison在上周发表在康奈尔大学策划的研究共享平台arXiv上的研究论文中,提出了一种称为DM-PLC(Dead Man PLC )的攻击方法,仅使用现有功能,将整个环境视为受勒索的实体,所有资产不断相互轮询,以确保攻击不被篡改,将任何偏差视为类似于Dead Man开关的爆炸触发器。在经过学术同行评审和行业验证的OT测试平台上实施和评估了DM-PLC的概念证明,证明了该方法的恶意功效。该研究表明这是迈向可行的OT环境Cy-X的务实一步,承认通常所说的弹性过程并将其武器化。 当然,厂家者也从OT环境下的网络、工程工作站、PLCs三个层面提出了相应的缓解此类攻击的方法。

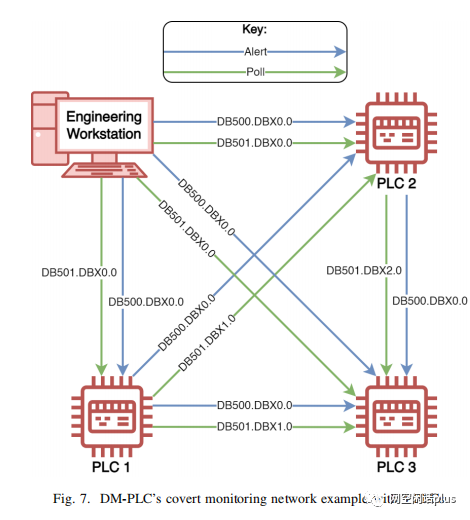

根据这篇论文的描述,DM-PLC是迈向可行Cy-X技术的实用第一步方法,该技术直接针对OT设备,同时规避现有响应和恢复策略的弹性。DM-PLC利用OT环境中的现有功能,同时创建一个由可编程逻辑控制器(PLC)和工程工作站(EW)组成的隐蔽监控网络,不断相互轮询、监控攻击行为的任何偏差,并拒绝受害者的配置访问。

研究人员表示:“如果受害者试图改变对手控制下的环境,或者没有及时支付赎金,DM-PLC将激活类似于Dead Man开关的触发器,导致所有PLC将其输出设置为‘ON’状态,从而导致受害者的物理环境发生混乱。” “DM-PLC带来的针对OT的攻击符合新兴对手(即网络犯罪分子)的作案手法,并反映了从基于加密的Cy-X技术向更具创造性的勒索攻击方式的转变。这项工作强调了这样一个事实:攻击对手不需要大量投资、经验或对PLC的复杂根级访问来进行此类针对OT的网络攻击。”

也就是说,DM-PLC表明,攻击对手可以通过简单地使用针对受害者的现有通信和安全功能来勒索整个OT环境。

DM-PLC方法的实际运用在两个PLC和一个EW(工程工作站)上作为概念验证进行了演示。然后,在经过学术同行评审和行业验证的测试平台上对DM-PLC进行扩展和评估,确定其优势和局限性。为OT资产所有者提出了缓解技术,以保护自己将来免受此类攻击。

DM-PLC专注于OT资产(主要是EW和PLC)之间现有的相互通信。然而,如果对手选择,它可以扩展到其他OT资产,例如远程终端单元(RTU)和人机界面(HMI)。

研究人员发现,从技术角度来看,EW通常是基于Windows的设备,具有企业IT资产中遇到的典型漏洞。EW的关键在于它通过工业配置软件进行了增强,使其能够通过工业协议进行通信并配置嵌入式OT设备,例如可以具有多种架构的PLC。这些设备通常具有最小的操作系统,例如Linux的修改版本,甚至是定制的实现,操作员和潜在对手都无法访问这些操作系统。

研究人员表示:“然而,在操作员可以访问的级别,有大量可用的功能,例如ICMP、SNMP服务器和HTTPS服务器。” “PLC由EW上的工业配置软件使用该软件支持的工业协议进行编程。该程序由EW推送到PLC,控制PLC的工作以及它如何感知和控制物理过程。它可以用梯形逻辑等多种语言编写,并且可以完全定制;然而,PLC供应商提供的默认库函数是常用的。”

研究人员还详细介绍了DM-PLC攻击场景,其中现代对手在渗透到受害者的OT环境时似乎没有遇到挑战,并且从描述该过程中无法获得任何价值或新颖性。因此,本文不关心部署DM-PLC之前的初始访问或横向移动。即假设攻击对手已经完成了这些战术并且已经就位。

研究显示,不同组织之间的OT环境的物理和逻辑布局可能存在很大差异,而且不同部门之间的这种差异可能会进一步加剧。

DM-PLC将现有工作作为灵感和经验教训,寻求通过使用合法的、供应商提供的PLC功能来进一步发展OT Cy-X的现有概念。DM-PLC的关键功能是规避当前最佳实践响应和恢复的弹性,因此删除受影响的PLC并不是一种不会对受害者造成后果的选择。这也意味着DM-PLC不得对操作过程产生负面影响,除非它被篡改或其赎金计时器已过期;如果攻击过程很快造成负面影响或后果,可能会阻止受害者支付费用来代替更换受影响的设备。

高级DM-PLC需求的目标集可通过EW以最低限度的先决条件进行部署;与现有操作代码并行运行;不影响现有的操作代码;并且对篡改/响应和恢复过程具有弹性。该研究还包括篡改检测;可能造成不良的广泛的运营影响;需要一把钥匙才能将控制权交还给系统所有者;并且可以在武器化之前进行测试。

总之,DM-PLC创建了一个由PLC和EW组成的隐蔽监控网络,不断地相互轮询,如果对手控制下的任何资产偏离攻击或支付超时窗口到期,就会触发类似Dead Man开关的警报,该警报将在整个隐蔽监控网络中传播,并将所有输出转为“ON”状态。这是通过仅使用现有的合法功能来实现的,这表明对手不需要针对OT开发复杂的漏洞,从而显着降低OT网络攻击的潜在成本。

这项研究提出的方法实实在在地向OT所有者和运营商发出了警告,表明这种攻击是可行的,需要特别注意防范。这再次警告OT网络安全工作者,延续现有的依赖重新利用IT安全概念的做法,将是行不通的。可行的思路应该是重点关注OT的设计安全性,以便现有功能不能被武器化。

参考资源

1、https://industrialcyber.co/industrial-cyber-attacks/researchers-detail-dead-mans-plc-approach-that-works-towards-viable-cyber-extortion-for-ot-cybersecurity/

2、https://arxiv.org/pdf/2307.09549.pdf

3、https://industrialcyber.co/features/cybersecurity-to-be-baked-into-product-design-development-processes-rather-than-remain-afterthought/

Copyright © 2016 云安全门户 | 南京聚铭网络科技有限公司 旗下产品 | 苏ICP备16021665号-2

Copyright © 2016 云安全门户

南京聚铭网络科技有限公司 旗下产品